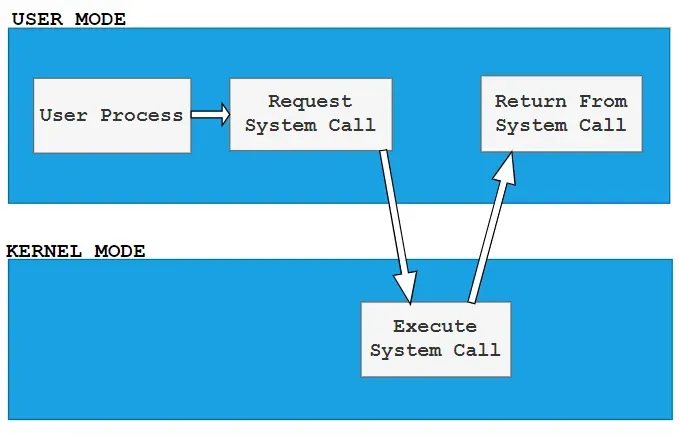

Seccomp, kurz für "secure computing mode", ist wie ein Türsteher für die Systemaufrufe deines Containers. Es entscheidet, welche Systemaufrufe VIP-Zugang zum Kernel bekommen und welche draußen bleiben müssen. Aber bevor wir ins Detail gehen, schauen wir uns an, warum das überhaupt wichtig ist.

Warum sich mit Systemaufruf-Beschränkungen beschäftigen?

- Reduzierte Angriffsfläche: Weniger Systemaufrufe = weniger potenzielle Schwachstellen

- Verbesserte Container-Isolation: Verhindert, dass neugierige Container herumschnüffeln

- Erhöhte Sicherheitslage: Wer möchte nicht besser schlafen?

Jetzt, da wir deine Aufmerksamkeit haben, krempeln wir die Ärmel hoch und machen uns an die praktische Implementierung von seccomp.

Einrichten von seccomp: Eine Schritt-für-Schritt-Anleitung

Schritt 1: Profiliere deine Anwendung

Bevor wir Systemaufrufe wahllos blockieren, müssen wir wissen, welche unsere Anwendung tatsächlich benötigt. So erstellst du ein Systemaufruf-Profil:

# Führe deinen Container mit strace aus

docker run --rm -it --name syscall_profiling your_image \

strace -c -f -S name your_application_command

# Analysiere die Ausgabe, um notwendige Systemaufrufe zu identifizieren

Profi-Tipp: Vergiss nicht, deine Anwendung unter verschiedenen Bedingungen zu testen, um alle möglichen Systemaufrufe zu erfassen!

Schritt 2: Erstelle ein benutzerdefiniertes seccomp-Profil

Jetzt, da wir wissen, welche Systemaufrufe unsere App benötigt, erstellen wir ein benutzerdefiniertes seccomp-Profil. Wir verwenden dafür das JSON-Format:

{

"defaultAction": "SCMP_ACT_ERRNO",

"architectures": [

"SCMP_ARCH_X86_64",

"SCMP_ARCH_X86",

"SCMP_ARCH_X32"

],

"syscalls": [

{

"name": "read",

"action": "SCMP_ACT_ALLOW"

},

{

"name": "write",

"action": "SCMP_ACT_ALLOW"

}

// Weitere erlaubte Systemaufrufe hier hinzufügen

]

}

Speichere diese Datei als custom_seccomp.json. Denke daran, dass die defaultAction auf ERRNO gesetzt ist, was bedeutet, dass jeder nicht explizit erlaubte Systemaufruf fehlschlägt.

Schritt 3: Wende das seccomp-Profil an

Jetzt setzen wir unser Profil ein! So wendest du es auf deinen Docker-Container an:

docker run --rm -it --security-opt seccomp=custom_seccomp.json your_image

Herzlichen Glückwunsch! Dein Container läuft jetzt mit einem benutzerdefinierten seccomp-Profil. Aber wir sind noch nicht fertig...

Fallstricke und Stolpersteine

Bevor du dich selbst lobst, lass uns über einige häufige Fallstricke sprechen:

- Zu restriktiv: Sei vorsichtig, nicht die Systemaufrufe zu blockieren, die deine App tatsächlich benötigt. Dies kann zu mysteriösen Abstürzen und frustrierenden Debugging-Sitzungen führen.

- Zu nachsichtig: Auf der anderen Seite macht es keinen Sinn, seccomp zu verwenden, wenn du zu viele Systemaufrufe zulässt.

- Abhängigkeiten vergessen: Deine App mag gut erzogen sein, aber was ist mit ihren Abhängigkeiten?

"Mit großer Macht kommt große Verantwortung" - Onkel Ben (und jeder Sysadmin jemals)

Feinabstimmung deines seccomp-Profils

Nachdem wir die Grundlagen behandelt haben, schauen wir uns einige fortgeschrittene Techniken an, um dein seccomp-Profil wirklich zu optimieren:

1. Verwende bedingte Systemaufruf-Filterung

Manchmal möchtest du einen Systemaufruf nur unter bestimmten Bedingungen erlauben. seccomp ermöglicht dies mit zusätzlichen Parametern:

{

"name": "socket",

"action": "SCMP_ACT_ALLOW",

"args": [

{

"index": 0,

"value": 2,

"op": "SCMP_CMP_EQ"

}

]

}

Diese Regel erlaubt den socket-Systemaufruf, aber nur für AF_INET (IPv4)-Sockets.

2. Implementiere schrittweise Beschränkungen

Anstatt sofort ein restriktives Profil zu verwenden, solltest du die Beschränkungen schrittweise einführen:

- Beginne mit einem großzügigen Profil (erlaube alle Systemaufrufe)

- Überwache, welche Systemaufrufe tatsächlich verwendet werden

- Beschränke nach und nach ungenutzte Systemaufrufe

- Teste gründlich nach jeder Iteration

Dieser Ansatz hilft dir, deine Anwendung nicht versehentlich zu beschädigen, während du die Sicherheit verbesserst.

3. Verwende seccomp im Audit-Modus

Unsicher, ob dein Profil zu restriktiv ist? Verwende den Audit-Modus, um Systemaufrufe zu protokollieren, ohne sie tatsächlich zu blockieren:

{

"defaultAction": "SCMP_ACT_LOG",

// ... rest deines Profils

}

Dies protokolliert alle Systemaufrufe, die blockiert worden wären, und ermöglicht es dir, dein Profil zu verfeinern, ohne die Stabilität der Anwendung zu gefährden.

Werkzeuge der Wahl

Schauen wir uns einige Werkzeuge an, die deine seccomp-Reise erleichtern können:

- OCI seccomp bpf hook: Generiert automatisch seccomp-Profile basierend auf dem Verhalten des Containers.

- Docker Bench for Security: Überprüft Dutzende von Best Practices für den Einsatz von Docker-Containern in der Produktion.

- docker-slim: Analysiert deinen Container und generiert automatisch optimierte, sichere Versionen, einschließlich seccomp-Profile.

Zusammenfassung: Die Macht der richtigen Systemaufruf-Beschränkung

Die Implementierung von seccomp-Profilen mag anfangs eine entmutigende Aufgabe sein, aber die Sicherheitsvorteile überwiegen bei weitem die anfängliche Komplexität der Einrichtung. Indem du die besprochenen Schritte und Best Practices befolgst, bist du auf dem besten Weg, eine sicherere containerisierte Umgebung zu schaffen.

Denke daran:

- Profiliere deine Anwendung gründlich

- Beginne mit einer großzügigen Richtlinie und ziehe sie nach und nach an

- Verwende Werkzeuge, um den Prozess zu automatisieren und zu vereinfachen

- Teste, teste und teste erneut

Mit seccomp in deinem Sicherheitsarsenal setzt du nicht nur Container ein – du setzt Festungen ein. Also los, beschränke diese Systemaufrufe, und mögen deine Container immer sicher sein!

"In der Welt der Containersicherheit geht es nicht darum, alles zu blockieren; es geht darum, nur das zuzulassen, was notwendig ist." - Weise Worte eines kampferprobten Sysadmins

Nun, wenn du mich entschuldigst, ich habe einige Systemaufrufe zu beschränken und eine Tasse Kaffee zu beenden. Viel Spaß beim Absichern!