Hier ist eine kurze Übersicht darüber, was wir behandeln werden:

- Verstehen der ELF-Dateistruktur und der Symboltabellen

- Werkzeuge für die Symbolextraktion

- Praktische Techniken zur Wiederherstellung von Debug-Daten

- Navigieren durch Abschnittsköpfe und ihre Geheimnisse

- Anwendungen in der Praxis und Stolperfallen

Die ELF-Datei: Eine Symphonie der Symbole

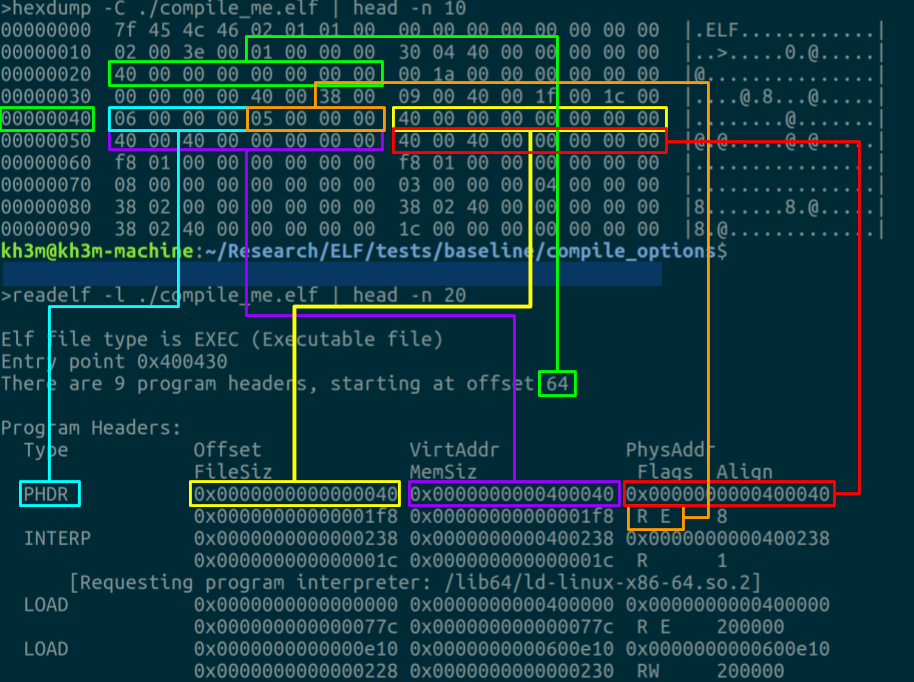

Beginnen wir mit den Grundlagen. ELF (Executable and Linkable Format) ist das Standarddateiformat für ausführbare Dateien, Objektcode und gemeinsam genutzte Bibliotheken unter Linux. Stellen Sie es sich wie einen gut organisierten Aktenschrank für Ihren Code vor, in dem jede Schublade verschiedene Arten von Informationen enthält.

Die Symboltabelle, die oft in Abschnitten wie .symtab und .dynsym zu finden ist, ist unsere Schatzkarte. Sie enthält Namen und Attribute von Funktionen und Variablen im Binärformat. Aber hier ist der Haken: Manchmal werden diese Informationen entfernt, und wir bleiben in einer symbolfreien Ödnis zurück. Hier kommen unsere Extraktionsfähigkeiten ins Spiel.

Ihr Werkzeugkasten: Waffen zur Symbolextraktion

Bevor wir mit unserer Ausgrabung beginnen, rüsten wir uns mit den richtigen Werkzeugen aus:

- readelf: Das Schweizer Taschenmesser der ELF-Analyse

- objdump: Wenn Sie disassemblieren und inspizieren müssen

- nm: Symbolauflistung leicht gemacht

- eu-readelf: Teil von elfutils, bietet einige Extras

- addr2line: Adressen in Dateinamen und Zeilennummern umwandeln

Jedes dieser Werkzeuge hat seine Stärken, und wir werden sehen, wie man sie effektiv einsetzt.

Technik #1: Die Symboltabelle enthüllen

Beginnen wir mit den Grundlagen. Um die Symboltabelle einer ELF-Datei anzuzeigen, können wir den readelf-Befehl verwenden:

readelf -s your_binaryDieser Befehl gibt die Symboltabelle aus und zeigt Ihnen Funktionsnamen, globale Variablen und mehr. Aber was, wenn die Symbole entfernt wurden? Dann wird es interessant.

Umgang mit entfernten Binärdateien

Wenn Sie mit einer entfernten Binärdatei konfrontiert sind, keine Panik! Es gibt immer noch Möglichkeiten, nützliche Informationen zu extrahieren. Eine Technik besteht darin, objdump zu verwenden, um die Binärdatei zu disassemblieren und nach Funktionsprologen zu suchen:

objdump -d your_binary | grep -A5 'Dieser Befehl disassembliert die Binärdatei und zeigt Ihnen die ersten 5 Zeilen nach der Hauptfunktion (falls vorhanden).

Technik #2: Debug-Datenextraktion

Debug-Daten sind eine Fundgrube an Informationen, einschließlich Zeilennummern, Variablennamen und Typinformationen. Wenn Sie das Glück haben, eine Binärdatei mit Debug-Symbolen zu haben, können Sie sie so extrahieren:

objcopy --only-keep-debug your_binary your_binary.debugDieser Befehl erstellt eine separate Datei, die nur die Debug-Informationen enthält. Sie können dann gdb oder andere Debugging-Tools mit dieser Datei verwenden, um detailliertere Informationen über Ihre Binärdatei zu erhalten.

Profi-Tipp: DWARF-Debugging

Viele ELF-Dateien verwenden das DWARF-Debugging-Format. Um tief in die DWARF-Daten einzutauchen, versuchen Sie:

eu-readelf --debug-dump=info your_binaryDieser Befehl gibt DWARF-Debug-Informationen aus und bietet Ihnen Einblicke in die Struktur des Programms, die Sie nicht allein aus der Symboltabelle erhalten würden.

Technik #3: Abschnittskopf-Analyse

Abschnittsköpfe in ELF-Dateien sind wie Kapitel in einem Buch - sie sagen Ihnen, wo Sie verschiedene Arten von Daten finden. Schauen wir uns das an:

readelf -S your_binaryDieser Befehl zeigt Ihnen alle Abschnitte in der Binärdatei. Achten Sie besonders auf Abschnitte wie .text (enthält Code), .data (initialisierte Daten) und .bss (nicht initialisierte Daten).

Spezifische Abschnitte extrahieren

Manchmal möchten Sie möglicherweise einen bestimmten Abschnitt für eine weitere Analyse extrahieren. So geht's:

objcopy -O binary --only-section=.text your_binary text.binDies extrahiert den .text-Abschnitt in eine separate Datei. Sie können .text durch jeden anderen Abschnittsnamen ersetzen, der Sie interessiert.

Anwendung in der Praxis: Debugging eines Kernel-Moduls

Setzen wir unsere neu erworbenen Fähigkeiten in einem realen Szenario ein: Debugging eines Kernel-Moduls. Angenommen, Sie haben ein Modul, das Systeminstabilität verursacht, aber Sie haben keinen Quellcode. So könnten Sie vorgehen:

- Suchen Sie nach interessanten Funktionsnamen, die mit dem Problem zusammenhängen könnten.

Wenn Sie Glück haben und Debug-Symbole besitzen, verwenden Sie addr2line, um Adressen in Quellcodezeilen zuzuordnen:

addr2line -e your_module.ko 0xaddressDisassemblieren Sie diese Funktionen:

objdump -d /lib/modules/$(uname -r)/kernel/drivers/your_module.koExtrahieren Sie die Symboltabelle:

readelf -s /lib/modules/$(uname -r)/kernel/drivers/your_module.koDurch die Kombination dieser Techniken können Sie wertvolle Einblicke in das Verhalten des Moduls gewinnen, ohne Zugriff auf den Quellcode zu haben.

Stolperfallen und Fallstricke

Bevor Sie sich auf Ihre Symboljagd-Abenteuer begeben, beachten Sie diese Punkte:

- Entfernte Binärdateien sind knifflig: Wenn Symbole vollständig entfernt sind, funktionieren einige dieser Techniken nicht. Möglicherweise müssen Sie auf fortgeschrittenere Reverse-Engineering-Techniken zurückgreifen.

- Versionsunterschiede: Stellen Sie sicher, dass Ihre Debug-Symbole genau zur Version der Binärdatei passen, die Sie analysieren.

- Optimierung kann verschleiern: Stark optimierter Code lässt sich möglicherweise nicht sauber auf den ursprünglichen Quellcode abbilden, was das Debugging erschwert.

- Rechtliche Überlegungen: Stellen Sie immer sicher, dass Sie das Recht haben, die Binärdateien, mit denen Sie arbeiten, zu analysieren und Informationen daraus zu extrahieren.

Zusammenfassung: Die Macht der Symbolextraktion

Mit diesen Techniken sind Sie nun bereit, in die faszinierende Welt der ELF-Dateien und der Symbolextraktion einzutauchen. Egal, ob Sie debuggen, reverse-engineeren oder einfach nur Ihre Neugier befriedigen, das Verständnis, wie man symbolische Informationen extrahiert, ist eine mächtige Fähigkeit im Werkzeugkasten eines jeden Linux-Entwicklers.

Denken Sie daran, jede Binärdatei erzählt eine Geschichte - Sie müssen nur wissen, wie man sie liest. Viel Spaß bei der Symboljagd!

"In der Welt der Binäranalyse sind Symbole die Brotkrumen, die uns durch den Wald des Maschinencodes führen." - Anonymer Reverse Engineer

Weiterführende Lektüre und Ressourcen

- pyelftools auf GitHub: Eine reine Python-Bibliothek zum Parsen von ELF-Dateien

- ELF-Man-Seite: Die offizielle ELF-Formatspezifikation

- GDB-Dokumentation: Wenn Sie tiefer in das Debugging eintauchen müssen

Haben Sie coole Tricks zur Symbolextraktion auf Lager? Teilen Sie sie in den Kommentaren unten!