Unsere Lösung wird Shamir's Secret Sharing für verteiltes Vertrauen und additive homomorphe Verschlüsselung für Berechnungen auf verschlüsselten Daten nutzen. Am Ende werden Sie ein robustes Backend-System haben, das Betrug über mehrere Parteien hinweg erkennen kann, ohne die Privatsphäre einzelner Daten zu gefährden.

Das Problem: Kollaborative Betrugserkennung in einer datenschutzbesessenen Welt

Betrugserkennung erfordert oft den Vergleich von Daten aus mehreren Quellen. Aber in unserer datenschutzbewussten Ära ist das Teilen von Rohdaten ein großes No-Go. Hier liegt unsere Herausforderung:

- Mehrere Banken müssen betrügerische Aktivitäten in ihren Kundenstämmen überprüfen

- Keine der Banken möchte ihre Kundendaten anderen offenlegen

- Wir müssen gemeinsame betrügerische Muster finden, ohne einzelne Datensätze offenzulegen

Klingt, als ob man ein Omelett machen möchte, ohne Eier zu zerbrechen, oder? Genau das ermöglicht uns MPC!

Die Lösung: MPC und PSI zur Rettung

Unser Ansatz wird zwei Hauptkryptographietechniken verwenden:

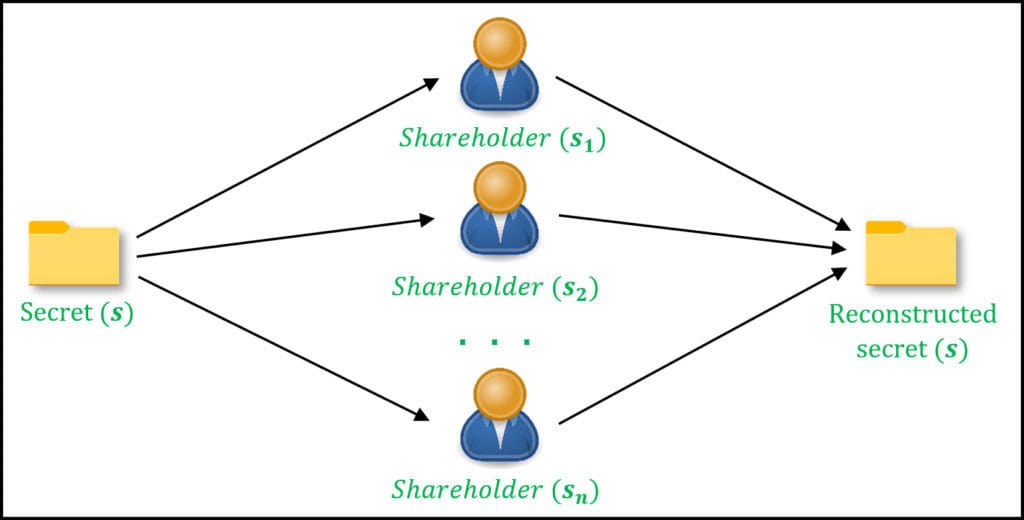

- Shamir's Secret Sharing (SSS): Um sensible Daten in Anteile zu teilen

- Additive Homomorphe Verschlüsselung (AHE): Um Berechnungen auf verschlüsselten Daten durchzuführen

Wir werden diese kombinieren, um ein Protokoll für Private Set Intersection zu erstellen, das es uns ermöglicht, gemeinsame Elemente in Datensätzen zu finden, ohne die Datensätze selbst offenzulegen.

Schritt 1: Einrichten von Shamir's Secret Sharing

Zuerst implementieren wir Shamir's Secret Sharing. Dieser Algorithmus ermöglicht es uns, unsere sensiblen Daten in Anteile zu teilen, die unter den Teilnehmern verteilt werden können.

import random

from sympy import *

def generate_polynomial(secret, degree, prime):

coefficients = [secret] + [random.randint(0, prime-1) for _ in range(degree)]

return coefficients

def evaluate_polynomial(coefficients, x, prime):

return sum(coeff * pow(x, power, prime) for power, coeff in enumerate(coefficients)) % prime

def create_shares(secret, num_shares, threshold, prime):

coefficients = generate_polynomial(secret, threshold-1, prime)

return [(i, evaluate_polynomial(coefficients, i, prime)) for i in range(1, num_shares+1)]

# Usage

prime = 2**127 - 1 # A Mersenne prime

secret = 1234

shares = create_shares(secret, num_shares=5, threshold=3, prime=prime)

print(shares)

Diese Implementierung ermöglicht es uns, ein Geheimnis in mehrere Anteile zu teilen, wobei jeder Teil des Geheimnisses (gleich oder größer als der Schwellenwert) das Geheimnis rekonstruieren kann, aber weniger Anteile nichts über das Geheimnis verraten.

Schritt 2: Implementierung der additiven homomorphen Verschlüsselung

Als nächstes implementieren wir ein einfaches additives homomorphes Verschlüsselungsschema. Für dieses Beispiel verwenden wir das Paillier-Kryptosystem, das Additionsoperationen auf verschlüsselten Daten ermöglicht.

from phe import paillier

def generate_keypair():

return paillier.generate_paillier_keypair()

def encrypt(public_key, value):

return public_key.encrypt(value)

def decrypt(private_key, encrypted_value):

return private_key.decrypt(encrypted_value)

def add_encrypted(encrypted_a, encrypted_b):

return encrypted_a + encrypted_b

# Usage

public_key, private_key = generate_keypair()

a, b = 10, 20

encrypted_a = encrypt(public_key, a)

encrypted_b = encrypt(public_key, b)

encrypted_sum = add_encrypted(encrypted_a, encrypted_b)

decrypted_sum = decrypt(private_key, encrypted_sum)

print(f"Decrypted sum: {decrypted_sum}") # Should be 30

Dieses homomorphe Verschlüsselungsschema ermöglicht es uns, Addition auf verschlüsselten Werten durchzuführen, ohne sie vorher zu entschlüsseln.

Schritt 3: Implementierung der Private Set Intersection

Nun kombinieren wir SSS und AHE, um unser Protokoll für Private Set Intersection zu erstellen:

def private_set_intersection(set_a, set_b, threshold, prime):

public_key, private_key = generate_keypair()

# Create shares for each element in set_a

shares_a = {elem: create_shares(elem, len(set_b), threshold, prime) for elem in set_a}

# Encrypt shares

encrypted_shares_a = {elem: [encrypt(public_key, share[1]) for share in shares] for elem, shares in shares_a.items()}

# Simulate sending encrypted shares to other party

# In a real scenario, this would involve network communication

# Other party evaluates their set against received shares

intersection = set()

for elem_b in set_b:

possible_match = True

for elem_a, enc_shares in encrypted_shares_a.items():

reconstructed = sum(share * pow(elem_b, i+1, prime) for i, share in enumerate(enc_shares))

if decrypt(private_key, reconstructed) != 0:

possible_match = False

break

if possible_match:

intersection.add(elem_b)

return intersection

# Usage

set_a = {1, 2, 3, 4, 5}

set_b = {3, 4, 5, 6, 7}

threshold = 3

prime = 2**127 - 1

intersection = private_set_intersection(set_a, set_b, threshold, prime)

print(f"Intersection: {intersection}")

Diese Implementierung ermöglicht es zwei Parteien, die Schnittmenge ihrer Mengen zu finden, ohne die Mengen selbst offenzulegen.

Alles zusammenfügen: Betrugserkennungssystem

Jetzt, da wir unsere Bausteine haben, erstellen wir ein einfaches Betrugserkennungssystem mit unserem auf MPC basierenden Private Set Intersection:

class Bank:

def __init__(self, name, suspicious_accounts):

self.name = name

self.suspicious_accounts = set(suspicious_accounts)

class FraudDetectionSystem:

def __init__(self, banks, threshold, prime):

self.banks = banks

self.threshold = threshold

self.prime = prime

def detect_common_suspicious_accounts(self):

if len(self.banks) < 2:

return set()

common_suspicious = self.banks[0].suspicious_accounts

for i in range(1, len(self.banks)):

common_suspicious = private_set_intersection(

common_suspicious,

self.banks[i].suspicious_accounts,

self.threshold,

self.prime

)

return common_suspicious

# Usage

bank_a = Bank("Bank A", [1001, 1002, 1003, 1004, 1005])

bank_b = Bank("Bank B", [1003, 1004, 1005, 1006, 1007])

bank_c = Bank("Bank C", [1005, 1006, 1007, 1008, 1009])

fraud_system = FraudDetectionSystem([bank_a, bank_b, bank_c], threshold=3, prime=2**127 - 1)

common_suspicious = fraud_system.detect_common_suspicious_accounts()

print(f"Common suspicious accounts: {common_suspicious}")

Dieses System ermöglicht es mehreren Banken, potenziell betrügerische Konten gemeinsam zu erkennen, ohne ihre individuellen Listen verdächtiger Konten offenzulegen.

Denkanstöße: Auswirkungen und Überlegungen

Bevor Sie dies in die Produktion umsetzen, hier einige Überlegungen:

- Leistung: MPC-Protokolle können rechnerisch intensiv sein. Wie würden Sie dies für große Datensätze optimieren?

- Netzwerkkommunikation: Unser Beispiel geht von lokaler Berechnung aus. In Wirklichkeit müssten Sie sichere Netzwerkkommunikation zwischen den Parteien handhaben.

- Sicherheitsmodell: Unsere Implementierung geht von halb-ehrlichen Parteien aus. Welche Änderungen wären für böswillige Gegner erforderlich?

- Regulatorische Compliance: Wie passt dieser Ansatz zu Datenschutzbestimmungen wie der DSGVO oder dem CCPA?

Zusammenfassung: Die Macht der datenschutzfreundlichen Berechnung

Wir haben gerade erst die Oberfläche dessen angekratzt, was mit Secure Multi-Party Computation und Private Set Intersection möglich ist. Durch die Nutzung dieser Techniken können wir leistungsstarke kollaborative Systeme schaffen, die die Privatsphäre des Einzelnen respektieren.

Denken Sie daran, in der Welt des Datenschutzes schreiben wir nicht nur Code – wir gestalten Vertrauen. Also, wenn Ihnen das nächste Mal jemand sagt, dass Datenschutz und Datennutzung sich gegenseitig ausschließen, können Sie selbstbewusst sagen: "Halte mein homomorph verschlüsseltes Bier!"

Viel Spaß beim Programmieren, und mögen Ihre Berechnungen immer sicher sein!

"In God we trust. All others must bring data." - Und jetzt, dank MPC, können sie Daten bringen, ohne sie tatsächlich zu bringen!